جاسوسیِ آشکار: انتشار جزئیات جدید درباره جاسوسافزار Predator

اقتصاد ۱۰۰ -پژوهگشران امنیتی درباره عملکرد داخلیِ جاسوسافزار پریدیتور (Predator) در دستگاههای اندرویدی جزییات جدیدی منتشر کردند.

به گزارش گروه دانش و فناوری، جاسوسافزار پریدیتور (Predator) را شرکت اسرائیلی Cytrox ساخته است که اکنون در تملک شرکت یونانی Intellexa است و پریدیتور را مثل کالای تجاری به دیگران میفروشند.

پریدیتور را نخستین بار گروه تحلیل تهدیدهای گوگل (TAG) در مه 2022 بهعنوان بخشی از حملاتی که از پنج نقص امنیتیِ روز صفر (zero-day)1 در مرورگر وب کروم و سیستمعامل اندروید سوءاستفاده میکردند، مستندنگاری کرد. اما سیستمعامل iOS نیز از حملاتش مصون نیست.

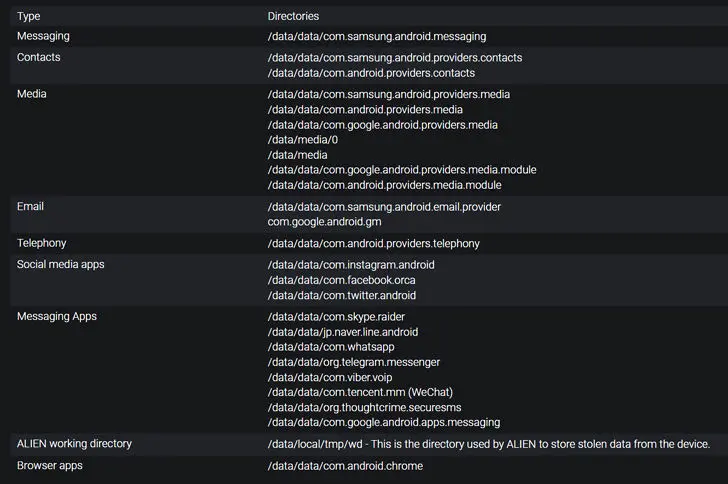

جاسوسافزار Predator با کمک قطعهی نرمافزاری دیگری موسوم به Alien عرضه میشود و ابزاری دارد که صدای تماسهای تلفنی و برنامههای وویپ را ضبط و فهرست مخاطبان و پیامها را از روی نرمافزارهایی مثل واتساپ، تلگرام و سیگنال جمعآوری میکند. پریدیتور قابلیتهای دیگری هم دارد که با کمکشان اپلیکیشنها را پنهان و از اجرای آنها حتی پس از راهاندازی مجدد گوشی جلوگیری میکند.

شرکت امنیتی «سیسکو تالوس» در گزارش فنی خود میگوید، تعمق در هر دو جزء جاسوسافزار نشان میدهد که Alien پریدیتور را فقط بارگذاری نمیکند بلکه در تنظیم قابلیتهای اساسیِ لازم جهت جاسوسی پریدیتور از قربانیان نیز نقش فعالی دارد.

جاسوسافزارهایی مثل پریدیتور و پگاسوس (نرمافزار اسرائیلی دیگری ساختهی گروه NSO) برای حملههای هدفمندشان ترفندی دارند که اصطلاحا بهآن زنجیره بهرهبرداری بدونکلیک (zero-click exploit chains) میگویند؛ بدینمعنا که معمولا لازم نیست کاربر اشتباها جایی را کلیک کند یا تعامل خاصی داشته باشد تا جاسوسافزار اجرا و دامنهی جاسوسیاش گستردهتر شود.

تالوس میگوید، پریدیتور دستکم از 2019 فعال بوده است و طراحی منعطفی دارد؛ طوری که میتوان ماژولهای مختلفی مبتنی بر پایتون همراهش ارائه کرد، بیآنکه لازم باشد هر بار نفوذ جدیدی به دستگاه قربانی صورت گیرد، لذا جاسوسافزارِِ همهکاره و خطرناکی است.

طراحی پریدیتور و Alien طوری است که حفاظهای امنیتی اندروید را دور میزنند. آنها طی فرآیندی موسوم به «زیگوت» درون هستهی اندروید بارگذاری میشوند تا سایر ماژولهای جاسوسافزار را از سرور خارجی دانلود و راهاندازی کنند.

بهگفتهی تالوس، Alien نه فقط بارگذارِ پریدیتور بلکه مجری هم هست؛ یعنی دستورهای واصله از پریدیتور را میخواند و آنها را اجرا میکند و بدینترتیب، جاسوسافزار بعضی از قابلیتهای امنیتی اندروید را دور میزند.

نفوذگران با ماژولهای مختلف پایتون در پریدیتور میتوانند جرمهای متعددی انجام دهند که سرقت اطلاعات، پایش، دسترسی از راه دور، و اجرای کد دلخواه از آن جملهاند.

ضمنا پریدیتور اگر روی محصولات اندرویدی سامسونگ، هوآوی، اوپو و شیائومی اجرا شود، میتواند محتوای دایرکتوریهای مختلف در فضای ذخیرهسازی آنها را فهرست کند.

هنوز قطعههای گمشدهی زیادی وجود دارند که پیدا شدنشان به حل معمای حمله کمک میکند؛ از جمله، یکی ماژول مهم tcore و دیگری سازوکاری موسوم به kmem جهت گسترش دسترسی نفوذگر به دستگاه هدف است که دستیابی به هیچکدامشان تاکنون میسر نشده است.

از نظر تالوس، شاید tcore ویژگیهای دیگری مثل ردیابی محل جغرافیایی، دسترسی به دوربین و شبیهسازی خاموشی برای جاسوسی مخفی از قربانیان نیز داشته باشد.

در سالهای اخیر، بهرهگیری تبهکاران از جاسوسافزارهای تجاری افزایش یافته و تعداد شرکتهای مزدورِ سایبری که چنین خدماتی ارائه میدهند نیز سیر صعودی داشته است. جاسوسافزارهایی مثل پگاسوس و پریدیتور ابزار جاسوسی از دولتها، روزنامهنگاران و سایر افراد جوامع مختلف هستند.

پینوشت:

- منظور از ضعف روز صفر، ضعفهای موجود در نرمافزارهای مختلف است که نفوذگران پیش از شرکت سازندهی محصول متوجه وجودشان میشوند. لذا گاهی پیش از آنکه شرکت محصولش را وصلهگذاری کند، نفوذگران از وجود آن ضعف یا رخنه، برای مقاصد مجرمانهشان بهره میبرند.

انتهای پیام